2024 rok w Polsce – trudniej o pracę, czy pracownika? Sprawdziliśmy, których specjalistów pracodawcy, firmy poszukują…

Kontynuuj czytanieKategoria: Technologie AI | IT

Nowe oprogramowanie MiR Fleet Enterprise podnosi poprzeczkę w zakresie skalowalności i cyberbezpieczeństwa autonomicznych robotów mobilnych

MiR Fleet Enterprise wprowadza modułowość i zaawansowane funkcje zaprojektowane tak, aby ewoluować wraz z potrzebami klientów…

Kontynuuj czytanie

Cyberatak jako usługa, czyli łatwiejsze życie hakera

Usługi subskrypcyjne zyskują wielu zwolenników, co pokazuje chociażby przykład platform streamingowych. Niestety, z tego modelu bardzo…

Kontynuuj czytanie

RYNEK USŁUG I PRODUKTÓW ZWIĄZANYCH Z AI WZROŚNIE DO $990 MLD W 2027 ROKU

Warszawa, 17 października 2024 r. – Rynek sprzętu i oprogramowania związanego ze sztuczną inteligencją (AI) będzie…

Kontynuuj czytanie

Prawo a chmura – co warto wiedzieć przed wyborem narzędzi

Według danych GUS i Eurostatu, w 2023 roku blisko 56% polskich firm korzystało z usług chmurowych1,2.…

Kontynuuj czytanie

Jak tworzyć AI, aby przyniosło realne korzyści?

Mimo iż od wprowadzenia na rynek przełomowego ChatGPT mijają już prawie dwa lata, rozwój rozwiązań opartych…

Kontynuuj czytanie

Nowy pakiet rozwiązań EcoStruxure™ od Schneider Electric

Schneider Electric, lider w dziedzinie cyfrowej transformacji zarządzania energią i automatyzacji, ogłasza znaczące ulepszenia EcoStruxure™ Resource…

Kontynuuj czytanie

Dorośli mają do odrobienia lekcje w kwestii dbania o prywatność dzieci w cyfrowym świecie

Dorośli często wychodzą z założenia, że skoro dziecko niemal od urodzenia ma do czynienia z Internetem,…

Kontynuuj czytanie

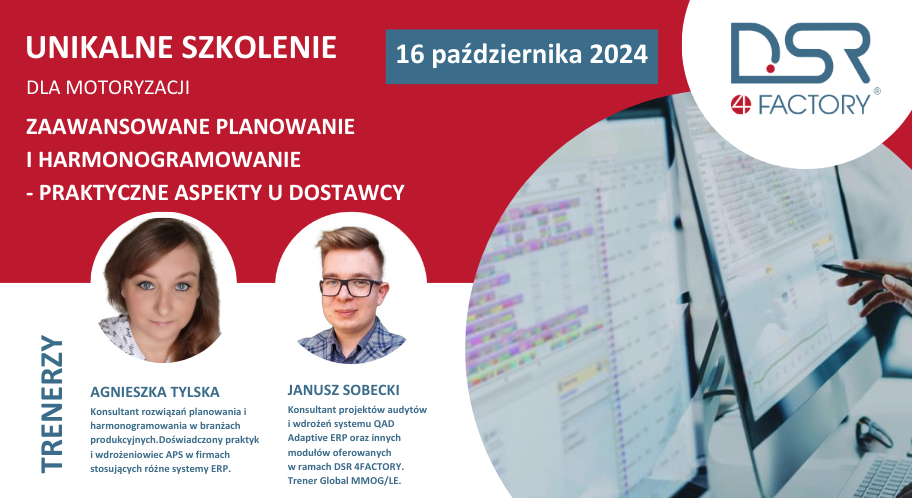

Motoryzacja – planuj elastycznie albo zgiń ! Zaawansowane planowanie produkcji a wymagania branżowe. Szkolenie 16.10.2024

Procesy w łańcuchu dostaw przemysłu motoryzacyjnego nigdy nie stoją w miejscu. Umiejętności zespołu operacyjnego, wypracowane praktyki…

Kontynuuj czytanie

SALESmanago wprowadza pakiet startowy modułowej platformy do zarządzania zaangażowaniem klientów

Cel: przeciwdziałanie fragmentacji rynku martech i wsparcie w skalowaniu biznesów e-commerce w Europie. Nowy pakiet startowy, przeznaczony…

Kontynuuj czytanie

Media społecznościowe: sztuka omijania pułapek

Media społecznościowe pozwalają ludziom łączyć się, dzielić doświadczeniami zawodowymi, zdjęciami czy filmami. Jednak nadmierna chęć do…

Kontynuuj czytanie

Wysyłanie dokumentów drogą mailową Kluczowe aspekty związane z bezpieczeństwem online

Wysyłanie dokumentów mailem stało się naturalnym procesem w czasach rozwijającej się cyfryzacji oraz rosnącej roli Internetu,…

Kontynuuj czytanie

Zagrożeń przybywa, specjalistów brakuje

Na świecie brakuje już nawet 4 mln pracowników z dziedziny cyberbezpieczeństwa, a zapotrzebowanie na nich coraz…

Kontynuuj czytanie

Aktualizacja oprogramowania, czyli dlaczego warto chronić tylne wyjście

Od smartfonów i laptopów po systemy infrastruktury krytycznej – oprogramowanie odgrywa kluczową rolę w naszym codziennym…

Kontynuuj czytanie

Centra danych siłą napędową rozwoju. Nie tylko technologicznego

Postęp technologiczny przesuwa granice innowacji, zwiększając tym samym zapotrzebowanie na moc obliczeniową. Kluczową rolę w zapewnieniu…

Kontynuuj czytanie