Podczas Tech Day 2022 Manuel Beelen opowiedział o swojej codziennej pracy jako Head of Security Operation w G DATA CyberDefense. Głównym tematem jego wystąpienia były obecne trendy w phishingu, które przedstawiamy poniżej.

Phishing był i jest najczęstszym cyberprzestępstwem internetowym. Potwierdza to również raport FBI. Zgodnie z nim liczba zgłoszonych przestępstw związanych z phishingiem wzrosła o ponad 1560 procent w ciągu pięciu lat. Powód jest jeden: cyberprzestępcy stale udoskonalają swoje metody, co powoduje, że E-maile phishingowe stają się coraz trudniejsze do wykrycia. W swojej prezentacji na G DATA TechDay Manuel Beelen, Head of Security Operation przedstawił, w jaki sposób cyberprzestępcy wybierają swoje ofiary i jakie e-maile im wysyłają.

Pierwsze, co robią, to wykorzystują Google do znajdowania adresów e-mail użytkowników odpowiednich do ataków phishingowych. Na przykład za pomocą prostego wyszukiwania docierają do ważnych informacji publikowanych przez pracowników w sieciach informatycznych firmy.

“W mediach społecznościowych chcemy, aby mogli nas znaleźć znajomi lub osoby z kręgu biznesu. Założenie i utrzymanie konta w takich sieciach wymaga podania podstawowych informacji umożliwiających identyfikację użytkownika.”

Manuel Beelen

Hakerzy mogą również uzyskać dodatkowe informacje na podstawie danych, takich jak struktura firmowych adresów e-mail. Nie muszą już przeznaczać dużo czasu na znalezienie właściwej domeny metodą wielokrotnych prób i błędów.

Hakerzy mogą również uzyskać dodatkowe informacje na podstawie danych, takich jak struktura firmowych adresów e-mail. Nie muszą już przeznaczać dużo czasu na znalezienie właściwej domeny metodą wielokrotnych prób i błędów.

Na przykładach, w jaki sposób cyberprzestępcy próbowali oszukać pracowników G DATA, Manuel Beelen pokazał, jak łudząco wiarygodnie wyglądają aktualnie prowadzone akcje phishingu. Poniżej przedstawiamy pięć używanych obecnie rodzajów e-maili phishingowych, których na pierwszy rzut oka nie rozpoznają nawet profesjonaliści.

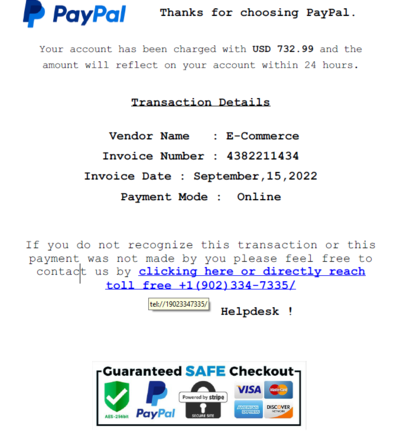

1. Wiadomość o obciążeniu konta PayPal

Potencjalna ofiara otrzymuje wiadomość z załącznikiem w formacie PDF o obciążeniu jej konta Paypal, który jest oczywiście fałszywy. Co ciekawe – wiadomość zawiera również opcję kontaktu: numer telefonu w USA. Dzwoniąc pod ten numer, usłyszymy, że telefon odbiera sympatyczny „konsultant”, który nawet mówi w naszym języku. Wyjaśnia, że dzwoniący musi najpierw wprowadzić własne dane logowania do PayPal, w tym hasło, aby można było cofnąć niezasadnie naliczoną płatność.

Potencjalna ofiara otrzymuje wiadomość z załącznikiem w formacie PDF o obciążeniu jej konta Paypal, który jest oczywiście fałszywy. Co ciekawe – wiadomość zawiera również opcję kontaktu: numer telefonu w USA. Dzwoniąc pod ten numer, usłyszymy, że telefon odbiera sympatyczny „konsultant”, który nawet mówi w naszym języku. Wyjaśnia, że dzwoniący musi najpierw wprowadzić własne dane logowania do PayPal, w tym hasło, aby można było cofnąć niezasadnie naliczoną płatność.

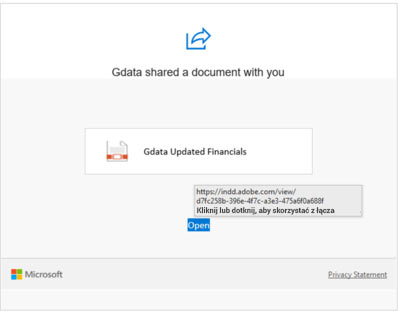

2. Phishing przy użyciu InDesign

Drugi przykład dotyczy oszukańczego użycia stron programu InDesign. Korzyść dla cyberprzestępców: witryny można hostować bezpośrednio w Adobe i szybko tworzyć linki skrótów dostępu. Hakerzy wysyłają w ten sposób e-maile z autentycznej strony Adobe do swoich ofiar. Każdy, kto przyjrzy się dokładniej wiadomości, z pewnością będzie zdumiony „oświadczeniem o ochronie prywatności Microsoftu”. Ale jeśli ofiara da się nabrać i kliknie link podany w takiej wiadomości e-mail trafi od razu na stronę phishingową. Odbiorcom bardzo trudno jest rozpoznać pułapkę, ponieważ jest to prawdziwa strona Adobe. Problem: takiego działania nie da się zablokować bez zablokowania całego programu InDesign.

3. Hakowanie z rzekomej witryny Microsoft

„ Wiadomość od Microsoftu” o wygasłym haśle to jeden z klasycznych przykładów phishingu. W aktualnie stosowanej metodzie, e-mail phishingowy z linkiem do zresetowania hasła na pierwszy rzut oka wygląda wiarygodnie, ponieważ adres w linku po najechaniu myszką pokazuje początkowe oznaczenie domeny gdata.pl. Ale potem pojawiają się litery i cyfry, które ujawniają faktycznego nadawcę, a mianowicie manxtrider.com: Niestety, nie każdy użytkownik weryfikuje link aż tak dokładnie. Ofiara patrzy tylko na człon gdata.de, klika w link i trafia na fałszywą stronę web. Następnie w dobrej wierze podaje swoje dane do logowania.

Wiadomość od Microsoftu” o wygasłym haśle to jeden z klasycznych przykładów phishingu. W aktualnie stosowanej metodzie, e-mail phishingowy z linkiem do zresetowania hasła na pierwszy rzut oka wygląda wiarygodnie, ponieważ adres w linku po najechaniu myszką pokazuje początkowe oznaczenie domeny gdata.pl. Ale potem pojawiają się litery i cyfry, które ujawniają faktycznego nadawcę, a mianowicie manxtrider.com: Niestety, nie każdy użytkownik weryfikuje link aż tak dokładnie. Ofiara patrzy tylko na człon gdata.de, klika w link i trafia na fałszywą stronę web. Następnie w dobrej wierze podaje swoje dane do logowania.

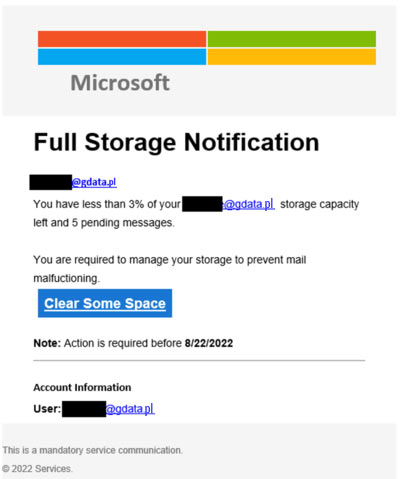

4. Hakowanie przez wiadomość z oprogramowania systemowego

Kolejny przykład klasycznego phishingu: wiadomość emailowa o „kończącej się pojemności dysku” z podanym linkiem – oczywiście fałszywym – do odblokowania większej pojemności pamięci na dysku. Hakerzy działają przy tym w sposób potęgujący napięcie, aby wymusić na ofierze szybkie, nieprzemyślane działanie. W tym przypadku cyberprzestępcy wykorzystują legalną usługę poczty elektronicznej o nazwie Contactmonkey. Jest to legalne oprogramowanie e-mail wykorzystywane przez wiele firm do wysyłania promocyjnych wiadomości e-mail. Jednak adres nadawcy jest bezpośrednio powiązany z innym adresem. Tutaj również użytkownicy muszą dokładniej przyjrzeć się wiadomości, aby rozpoznać oszustwo.

Kolejny przykład klasycznego phishingu: wiadomość emailowa o „kończącej się pojemności dysku” z podanym linkiem – oczywiście fałszywym – do odblokowania większej pojemności pamięci na dysku. Hakerzy działają przy tym w sposób potęgujący napięcie, aby wymusić na ofierze szybkie, nieprzemyślane działanie. W tym przypadku cyberprzestępcy wykorzystują legalną usługę poczty elektronicznej o nazwie Contactmonkey. Jest to legalne oprogramowanie e-mail wykorzystywane przez wiele firm do wysyłania promocyjnych wiadomości e-mail. Jednak adres nadawcy jest bezpośrednio powiązany z innym adresem. Tutaj również użytkownicy muszą dokładniej przyjrzeć się wiadomości, aby rozpoznać oszustwo.

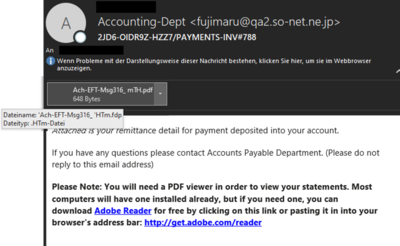

5. Załączony fałszywy plik PDF

W tej metodzie do wiadomości e-mail jest dołączony dokument z rozszerzeniem oznaczonym jako .pdf. Jednak jest to oszustwo, ponieważ w rzeczywistości jest to plik .htm. Taka konwersja oznaczenia jest możliwa, ponieważ kolejność członów w sekwencji identyfikacji plików Windows można zmienić i np. przenieść określony człon do środka oznaczenia. W ten sposób format: nazwa_pliku_fdp.htm zmienia się na: nazwa_pliku_mth.pdf. Ktokolwiek otworzy plik, ląduje bezpośrednio w przeglądarce z przekierowaniem na stronę phishingową.

W tej metodzie do wiadomości e-mail jest dołączony dokument z rozszerzeniem oznaczonym jako .pdf. Jednak jest to oszustwo, ponieważ w rzeczywistości jest to plik .htm. Taka konwersja oznaczenia jest możliwa, ponieważ kolejność członów w sekwencji identyfikacji plików Windows można zmienić i np. przenieść określony człon do środka oznaczenia. W ten sposób format: nazwa_pliku_fdp.htm zmienia się na: nazwa_pliku_mth.pdf. Ktokolwiek otworzy plik, ląduje bezpośrednio w przeglądarce z przekierowaniem na stronę phishingową.

“Problem z najnowszymi wersjami emaili phishingowych polega na tym, że nie zawierają one bezpośrednio żadnego złośliwego oprogramowania. Dlatego ochrona przed takimi próbami hakowania jest niezwykle trudna. Jest to również duże wyzwanie dla specjalistów informatyków i administratorów systemów.”

Manuel Beelen

Skuteczne zabezpieczenia, takie jak G DATA CyberDefense, blokują fałszywe strony phishingowe i chronią w ten sposób użytkowników przed cyberatakami. Ale sama technologia nie powstrzyma dobrze przygotowanych ataków phishingowych. Potrzebni są również pracownicy, którzy mają świadomość, jak podstępni są hakerzy. Wtedy dokładniej przyglądają się podejrzanym wiadomościom e-mail i zapobiegają cyberatakom przez usunięcie takiej wiadomości e-mail i nieotwieranie załącznika lub podanego linku. Świadomość pracowników można poprawić w sposób ukierunkowany za pomocą Szkolenia ze Świadomości Cyberbezpieczeństwa . Tutaj pracownik może dowiedzieć się, w jaki sposób hakerzy przeprowadzają cyberataki i jakie sztuczki psychotechniczne stosują, aby oszukać ofiary.