Surfowanie w Internecie, bankowość internetowa, WLAN, czat, kluczyki do samochodu – kryptografia to ukryta gwiazda, która zapewnia nam bezpieczeństwo i prywatność w codziennym życiu. Przypomina to trochę film szpiegowski, w którym geniusz IT z NSA bierze do ręki zaszyfrowany komputer, z podnieceniem stuka w klawiaturę i łamie szyfr. Ale co dokładnie się dzieje, gdy informacje są przesyłane w postaci zaszyfrowanej? I czy tajne służby naprawdę mogą złamać szyfr? W prosty i zrozumiały sposób wyjaśnimy Wam teraz jak naprawdę działa kryptografia.

Nauka tajnego pisania

Termin „kryptografia” wywodzi się ze starożytnej greki i składa się ze słów „cryptos” i „graphein”- co oznacza „tajemnica” i „pisać”. Celem kryptografii jest szyfrowanie informacji w taki sposób, aby osoby nieuprawnione nie mogły ich odczytać.

Jest to szczególnie ważne, gdy wysyłamy wiadomości przez Internet. Internet jest jawny i dostępny dla wszystkich. W sumie to dobrze, ale oznacza to również, że wszystko, co ludzie prześlą, może potencjalnie zostać przechwycone – jak pocztówka, którą może przeczytać każdy. Aby pokrzyżować szyki osobie nieuprawnionej, informacje muszą być przesyłane w postaci zaszyfrowanej. Dzieje się tak na przykład za każdym razem, gdy odwiedzamy stronę internetową, której adres URL zaczyna się od https.

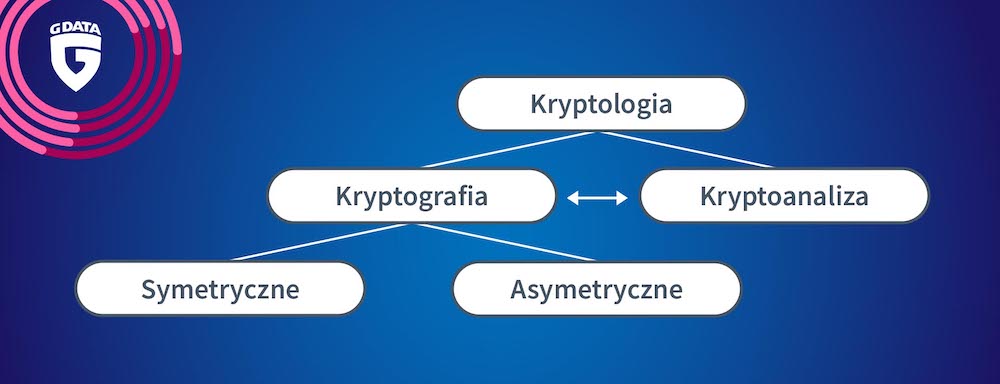

Konkurencja kryptoanalizy

Kryptografia to gałąź kryptologii. Jej przeciwnikiem jest kryptoanaliza, która próbuje łamać procesy kryptograficzne. To, co początkowo brzmi jak film kryminalny, jest niezbędne do zapewnienia bezpieczeństwa kryptografii – lepiej kupić kłódkę, która wytrzyma większość przecinaków.

Metody kryptograficzne można podzielić na dwa rodzaje:

- Szyfrowanie symetryczne

- Szyfrowanie asymetryczne

Jak działa szyfrowanie symetryczne? Podstawowe zasady

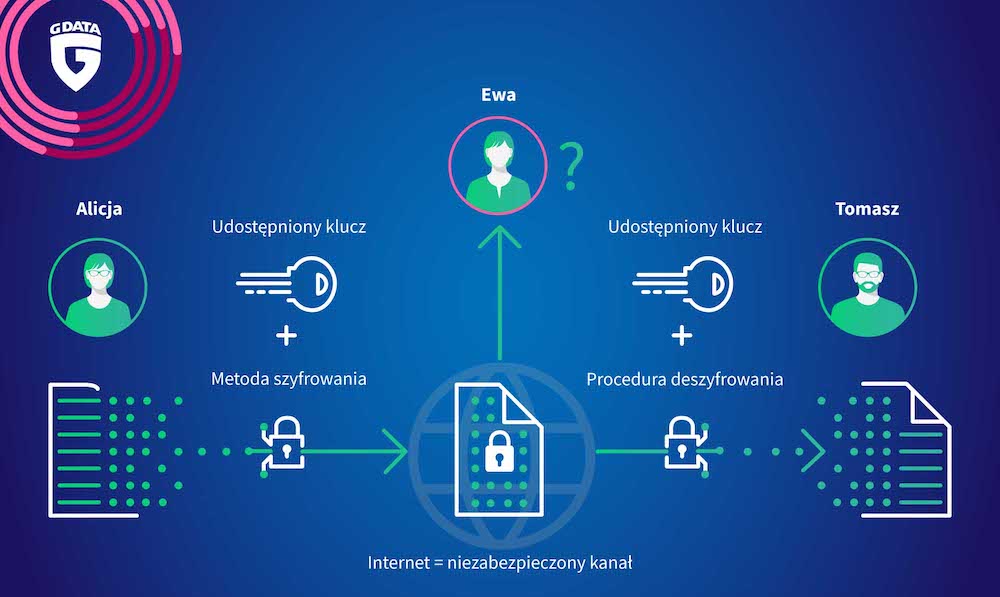

Wyobraźmy sobie następującą sytuację: Alicja chce wysłać Tomaszowi wiadomość przez Internet. Ponieważ jest to niezabezpieczony kanał, każdy może przeczytać jej wiadomość. Ciekawska Ewa już czeka na przechwycenie wiadomości. Alicja jest sprytniejsza i przekazuje Tomaszowi zaszyfrowaną wiadomość. Jak ona to zrobiła?

- Alicja użyła metody szyfrowania, która zamienia jej wiadomość w zaszyfrowany tekst. Proces składa się ze zbioru kroków matematycznych, zwanego również algorytmem.

- W tym procesie używa również tajnego klucza.

- Ciekawska Ewa jest zirytowana: od momentu w którym tekst został zaszyfrowany, widzi tylko niezrozumiały, pozornie chaotyczny ciąg znaków.

- Aby Tomasz mógł odczytać wiadomość, odszyfrowuje zaszyfrowany tekst za pomocą metody deszyfrowania.

- Robiąc to, stosuje ten sam klucz, którego używała Alicja.

Ponieważ Alicja i Tomasz używają tego samego klucza, nazywa się to szyfrowaniem symetrycznym lub „metodą tajnego klucza”. Aby wszystko zadziałało, Alicja i Tomasz muszą najpierw wymienić klucz, co jest zachowaniem dość ryzykownym (patrz „Problem wymiany kluczy” poniżej).

W przypadku szyfrowania symetrycznego nadawca i odbiorca używają tego samego klucza.

Szyfrowanie symetryczne: Przykłady

W szyfrze Cezara każda litera jest przesunięta o trzy miejsca w alfabecie. Słowo „CAESAR” to coś w rodzaju „FDHVDU”.

Szyfr Cezara

Jednym z najbardziej znanych przykładów szyfrowania symetrycznego jest szyfr Cezara, nazwany tak na cześć rzymskiego wodza. Pomimo tego, że nie chciał on chronić swojej prywatnej korespondencji przed wzrokiem ciekawskich, chronił listy wojskowe. Robił to w taki sposób, że przesuwał każdą literę alfabetu o trzy miejsca. A stało się D, B stało się E i tak dalej.

W tym przypadku proces szyfrowania polega na zastąpieniu każdej litery w tekście literą kolejną. Tajny klucz to informacja, o ile miejsc litery są przesunięte, w tym przypadku o 3.

W dzisiejszych czasach szyfr ten jest łatwy do złamania. Po zapoznaniu się z procesem szyfrowania wystarczy wypróbować niewielką liczbę kluczy: ponieważ alfabet ma 26 liter, istnieje tylko 25 innych liter, o które można było przesunąć literę A.

Wielokrotnie stosowano podobne metody. Dopiero znacznie później, w epoce komputerów i Internetu, opracowano bardziej wyrafinowane i złożone procesy.

Advanced Encryption Standard (AES) (Szyfrowanie zaawansowane)

Jedną z najważniejszych metod szyfrowania symetrycznego, która jest obecnie uważana za bezpieczną, jest Advanced Encryption Standard (AES). Opiera się na tzw. algorytmie Rijndaela.

AES zastąpił swojego poprzednika Data Encryption Standard (DES), który nie był bezpieczny ze względu na krótką długość klucza. W przeciwieństwie do czasów Cezara, dziś używa się kluczy cyfrowych, których długość jest podawana w bitach. DES miał tylko klucz o długości 56 bitów. Zaszyfrowane za jego pomocą treści można było szybko złamać na coraz mocniejszych komputerach, po prostu wypróbowując je po kolei (atak typu „brute force”).

AES działa z kluczami o większej długości, czyli 128, 192 lub 256 bitów. Zapewnia bezpieczeństwo w wielu obszarach naszego cyfrowego życia na całym świecie, na przykład wraz z innymi metodami szyfrowania WLAN za pomocą WPA2. AES z kluczem o długości 192 bitów nadal jest uważany za kod nie do złamania. Ponieważ nawet z najnowszymi superkomputerami nie jest możliwe odszyfrowanie informacji po prostu przez ich wypróbowanie. Nawet dla tajnych służb.

Problem wymiany kluczy

Wszystkie metody szyfrowania symetrycznego mają jedną wadę. Wracając do Alicji i Tomasza: Oboje używają tego samego klucza do szyfrowania i odszyfrowywania swoich wiadomości. Aby oboje znali klucz, muszą go wcześniej między sobą wymienić. A to jest ryzykowne: Ewa mogłaby po drodze przechwycić klucz i użyć go do odczytania treści wiadomości.

Cezar, z kolei, musi wcześniej poinformować odbiorcę zaszyfrowanych listów za pośrednictwem posłańca, że alfabet zostanie przesunięty o 3 miejsca. Posłaniec jadący przez cały kraj z pikantnym sekretem może zostać po drodze pojmany i zmuszony do wyjawienia tej informacji.

Kryptografowie potraktowali ten problem jako okazję do opracowania zupełnie nowego, zaawansowanego systemu: szyfrowania asymetrycznego.

Jak działa szyfrowanie asymetryczne?

Podstawowe zasady

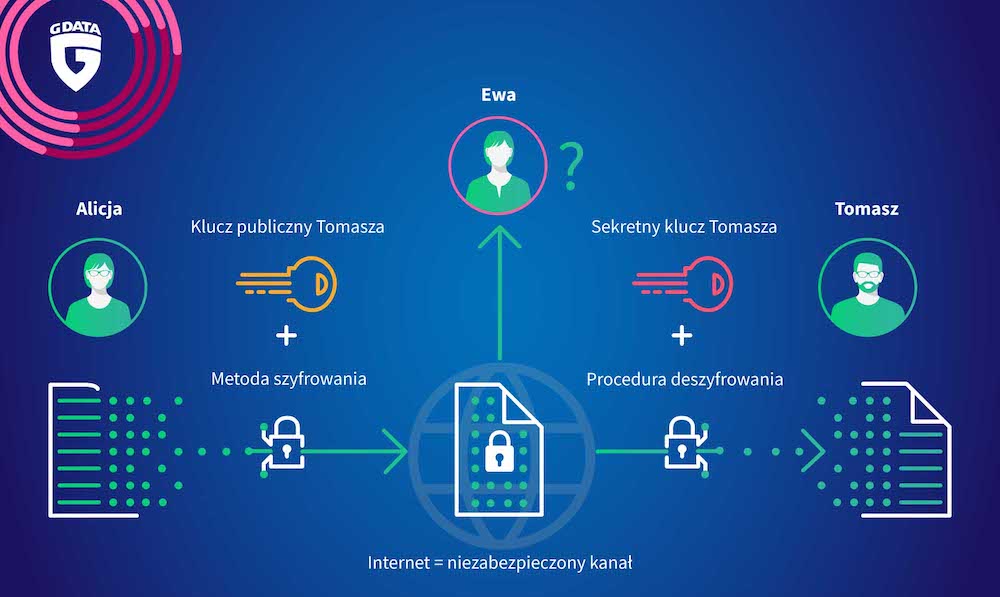

Jak Alicja i Tomasz mogą dojść do porozumienia w sprawie klucza do niezabezpieczonego kanału tak, aby Ewa nie była w stanie go przechwycić? Oboje wymyślają sprytny sposób na oszukanie Ewy. Na czym on polega? Załóżmy ponownie, że Alicja chce wysłać wiadomość do Tomasza:

- Tomasz ma teraz dwa klucze: tajny klucz, który zna tylko on, oraz klucz publiczny, który może zobaczyć każdy.

- Alicja korzysta z klucza publicznego Tomasza, aby zaszyfrować swoją wiadomość do niego.

– Sztuczka polega na tym, że ta wiadomość może być odszyfrowana tylko za pomocą prywatnego klucza Tomasza, ponieważ publiczne i prywatne klucze Tomasza wzajemnie się uzupełniają.

– Ponieważ tylko Tomasz zna swój klucz prywatny, jest jedynym, który może odszyfrować wiadomość Alicji.

– Ewa ma pecha.

Jeśli Tomasz odpowie Alicji, korzysta z tej samej metody: Alicja również posiada klucz prywatny i klucz publiczny, które wzajemnie się uzupełniają. Tomasz używa klucza publicznego Alicji, aby zaszyfrować swoją wiadomość do niej. Tylko Alicja może go odszyfrować swoim kluczem prywatnym. Ponieważ szyfrowanie asymetryczne działa z kluczami publicznymi, jest również określane jako „kryptografia klucza publicznego”.

W przypadku szyfrowania asymetrycznego nadawca i odbiorca używają klucza prywatnego i klucza publicznego, które wzajemnie się uzupełniają.

Co to są funkcje zapadni?

Jak to działa, że wiadomość zaszyfrowaną kluczem publicznym można odszyfrować tylko za pomocą pasującego klucza prywatnego?

Umożliwia to matematyka z tak zwanymi „funkcjami zapadni”, które są łatwe do obliczenia w jednym kierunku, ale bardzo trudne do obliczenia wstecz. Na przykład komputery mogą łatwo mnożyć przez siebie duże liczby pierwsze. Ale wnioskowanie liczb pierwszych z wyniku mnożenia to duży problem. Droga powrotna jest możliwa tylko wtedy, gdy posiadasz dodatkowe informacje – a mianowicie klucz prywatny.

Klucz asymetryczny: Przykłady

Wymiana kluczy Diffie-Hellman

Pomysłodawcami kryptografii asymetrycznej nie byli Alicja i Tomasz, ale Whitfield Diffie i Martin Hellman. Opublikowali oni metodę wymianę kluczy zwaną Diffie-Hellman w roku 1976, opartą na wstępnych pracach Ralpha Merkle’a.

Swoją nową metodą Diffie i Hellman rozwiązali problem wymiany kluczy, który pojawia się w przypadku metody symetrycznej. Po raz pierwszy dwóm partnerom udało się bezpiecznie uzgodnić wspólny klucz za pośrednictwem niezabezpieczonego kanału. Algorytm Diffie-Hellmana jest nadal używany w różnych protokołach kryptograficznych w sieci.

Szyfrowanie RSA

RSA jest prawdopodobnie najbardziej znaną obecnie metodą szyfrowania asymetrycznego. Została nazwana na cześć wynalazców, Rivesta, Shamira i Adlemana i opublikowana w roku 1977. Podobnie jak metoda Diffie-Hellman, wykorzystuje klucze prywatne i publiczne, omijając problem wymiany kluczy. Jednak podstawa matematyczna jest tu znacznie bardziej złożona.

Algorytm RSA zapewnia bezpieczną komunikację w sieci. Do tej pory nie da się go złamać kluczem o odpowiedniej długości. Ponieważ nawet przy najwyższej mocy obliczeniowej odszyfrowywanie trwałoby zbyt długo. Oprócz szyfrowania, RSA jest używany również do podpisów cyfrowych.

Metoda symetryczna i asymetryczna – razem nie do złamania

Metody asymetryczne mają tę zaletę, że nie trzeba przesyłać żadnego tajnego klucza, który mogłaby wychwycić dociekliwa Ewa. Niemniej jednak mają też swoje wady: wymagają większej mocy obliczeniowej i działają bardzo wolno. Z drugiej strony metody symetryczne są znacznie szybsze.

W praktyce więc często łączy się obie metody. Nazywa się to „procesami hybrydowymi”. Sprytnie wykorzystują zalety obu systemów: wiadomość jest szyfrowana szybką, symetryczną metodą. Jak zwykle używany jest wspólny tajny klucz. Jednak, aby nie można było go przechwycić, klucz jest szyfrowany metodą asymetryczną. W ten sposób wiadomości mogą być przesyłane szybko i bezpiecznie.

Jak działa szyfrowanie hybrydowe?

Alicja początkowo zaszyfrowała swoją wiadomość tajnym kluczem, wykorzystując metodę szyfrowania symetrycznego.

Następnie zaszyfrowała klucz symetryczny z kluczem publicznym od Tomasza. – Alicja wysyła Tomaszowi zarówno zaszyfrowaną wiadomość, jak i symetryczny klucz. Tomasz odszyfrowuje symetryczny klucz za pomocą swojego klucza prywatnego. Po tym może już odszyfrować właściwą wiadomość.

Ta metoda jest na przykład podstawą szyfrowania wiadomości e -mail za pomocą PGP.

RSA i AE można łączyć.

Spojrzenie w przyszłość

To, co wygląda jak scenariusz filmu science fiction, powoli wkrada się w naszą rzeczywistość: komputery kwantowe. Komputery te mogą wyjątkowo sprawnie rozwiązywać problemy matematyczne – a zatem zagrażają bezpieczeństwu asymetrycznych procesów, takich jak RSA. Są one matematycznie oparte na funkcjach zapadni, której nie były w stanie obejść superkomputery. Właśnie to potrafią komputery kwantowe.

Pierwsze komputery kwantowe są już dostępne na rynku. Nie można jeszcze przy ich pomocy złamać obecnych procedur kryptograficznych, ale szybko się rozwijają, dlatego na całym świecie prowadzone są badania. Mówi się – co brzmi jeszcze bardziej futurystycznie – o kryptografii post-kwartu. Ale póki nadejdzie czas, RSA i in. nadal zapewniają, że chronią nas przed Ewą i innymi ciekawskimi osobami w Internecie.